工业自动化

如何通过网络访问控制管理用户和设备

08.22.2022

网络安全并不是一个固定的状态,您无法一次性实现,然后只需随着时间的推移努力维持。有许多变量会影响网络安全的管理方式。

例如,在IT专家和IT网络犯罪分子之间的对抗中,网络安全始终都要根据不断变化的威胁情况作出调整。

随着流程变得更加集成,工作流程变得更加复杂和全球化,并且网络由于扩展和技术发展而经历越来越动态的变化,网络犯罪分子改变了他们的方法—这意味着 IT 专家必须部署新的安全策略来保护他们的网络免受这些攻击。

进一步转变网络安全的是新的工作方式。如今,安全需要保护和支持数字化和自动化、混合和 远程工作、 工业物联网 以及云。

IT专家如何才能跟上不断变化的安全要求?

从网络访问控制开始

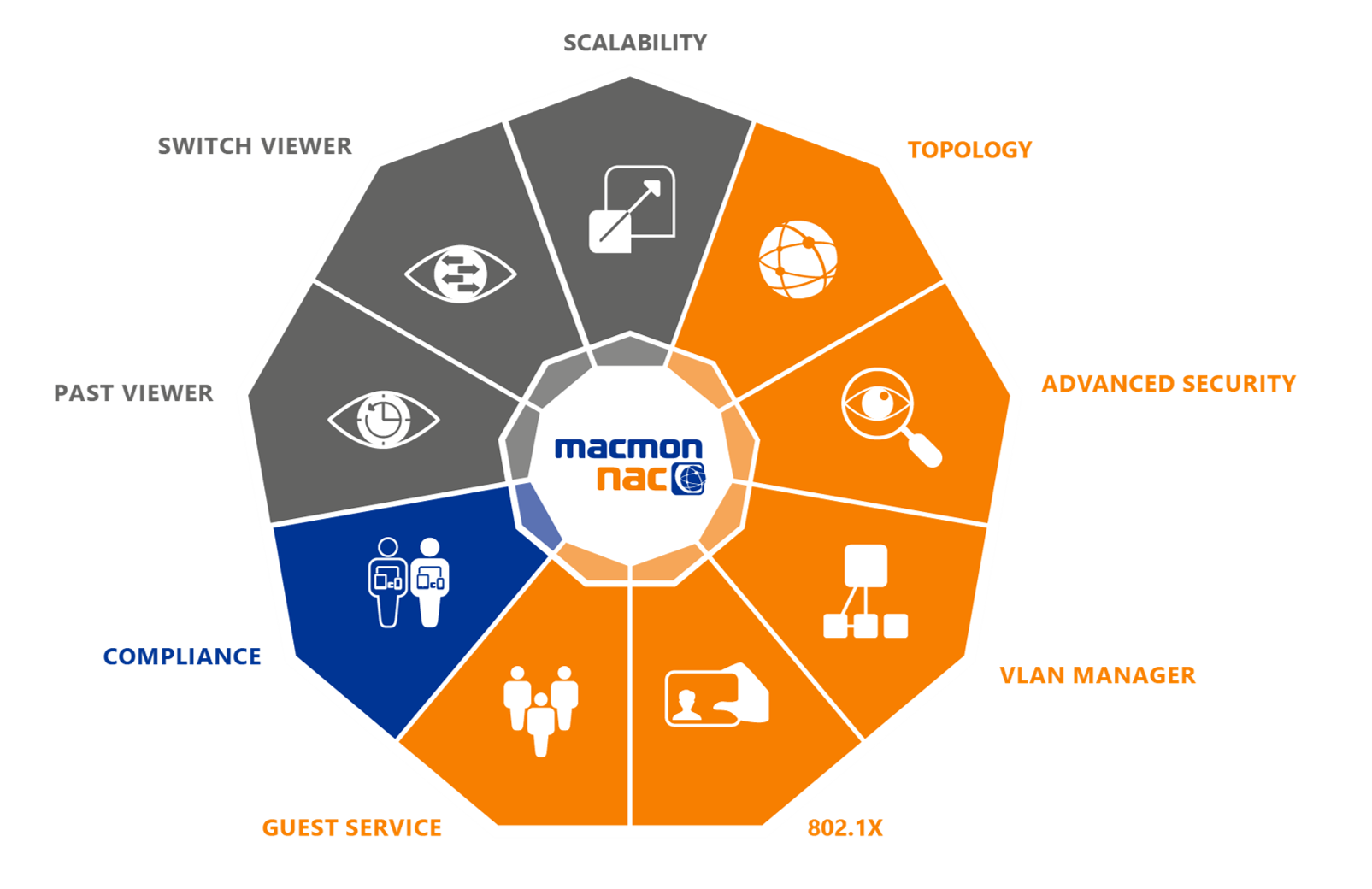

网络访问控制(NAC)解决方案通过防止未经授权的用户和设备访问您的私人网络来提高网络安全性、可见性和管理效果。网络访问控制解决方案也易于安装。几个小时内,NAC 解决方案即可启动并运行,以图形方式实时映射您的网络拓扑。

它提供了网络上所有设备的最新概览,以便您可以看到发生的一切—并在设备尝试连接时收到警报,以便您可以拒绝或授予访问权限。除了映射网络本身之外,网络访问控制解决方案还映射端点(例如 PC、打印机和所有 IT 和 OT 设备)之间的连接。

这可提供几个好处:

- 快速定位网络错误配置。

- 发现您的网络上的未知设备

- 准确定位网络弱点和漏洞

- 高效识别和监控端点,防止未经授权的访问

将网络访问控制解决方案与其他身份源—(例如配置管理数据库 (CMDB)、资产管理、AD/LDAP 和移动设备管理 (MDM)—)相结合,可获得完整而集中的视图,从而最大限度地提高网络稳定性和安全性。

与供应商无关的NAC的重要性

选择网络访问控制时,请考虑不可知的解决方案。即使使用多种网络组件,也能确保可靠的监控。由于合并、收购或内部网络扩展无意中导致组件不匹配,因此可能会出现变化。与供应商无关的解决方案使部署变得更加容易,并让您相信安全解决方案将与现有系统兼容。全面管理今天’由于网络要求严格,网络访问控制解决方案还必须支持各种类型的身份验证技术,以检查用户是否’的凭证与授权用户的凭证一致。

并非所有供应商都提供此功能或允许其与其他技术(例如 802.1X 和 SNMP)协同工作。通过可扩展的 NAC 解决方案,可以使用现有的基础设施。当发生变化时,后台的规则、自动化和流程可确保无需采取任何额外措施,而无需 IT 管理员进行人工干预。这在公共权力环境中具有优势,例如,当行政区划和组织结构在立法期后发生变化时。

网络访问控制支持新工作方式

疫情带来了需要虚拟协作的移动和混合工作环境。务实的解决方案必须留住员工’ 能够有效地工作和沟通,同时确保机密性、可用性和完整性。尽管每天都有网络攻击的新闻和报纸报道被黑客攻击的公司面临赎金要求,但许多公司仍在努力保护网络端点的安全。根据一份新的 ThoughtLab 报告,去年报告的网络攻击和违规行为的平均数量与 2020 年相比急剧上升了 15.1%—,而 41% 的高管’认为他们的安全举措没有跟上数字化转型的步伐。

网络访问控制解决方案可帮助您轻松地将新的授权设备添加到网络,从而弥补这一差距。当它们’被添加到受信任设备列表中时,这些设备可以无缝集成到现有的公司工作流程中。

控制网络访问需要智能处理 BYOD 设备 和 公司发放的设备。

通过将移动设备管理系统作为身份源连接到 NAC 解决方案,可以轻松地在网络上识别公司拥有的设备。从那里,可以授权该设备进入定义的网络区域。

BYOD 设备比较棘手。授权员工可以将他们的个人设备连接到网络访问控制解决方案的访客门户。’通过输入他们常用的 Windows 用户名和密码,他们’就有机会注册该设备并根据策略在公司网络内操作它。一旦接受了定义的操作使用条款,用户只需单击一下即可将设备连接到网络。

注册后,网络访问控制解决方案’的访客门户仅在访问数据有效时才授予访问权限。如果员工离开公司,那么他或她的个人终端将不再被授予访问公司网络的权限。

立即行动,将网络安全放在首位

实施灵活、可扩展且高效的网络访问控制解决方案可为您的网络安全方法增加巨大的价值。它提高了网络可见性,减少了网络威胁并提高了网络性能。

详细了解 macmon’的网络访问控制解决方案。